谈谈汽车信息安全

互联网本来是安全的,自从有了研究安全的人之后,互联网就变得不安全了———吴翰清

一

汽车从什么时候开始变得不安全了?

业内真正开始意识到这个问题,还得从2015年那起广为人知的黑客事件说起,Charlie Miller 和 Chris Valasek 成功侵入了一辆 Jeep 自由光,利用克莱斯勒 Uconnect 车载系统的漏洞植入了带有病毒的固件,并向 CAN 总线发送指令控制了那台自由光,入侵事件发布之后,直接导致克拉斯勒公司宣布召回了140万辆相关车型。

尽管召回升级后,两位专家次年在不干扰多媒体单元的情况下悄无声息地侵入汽车系统,控制方向盘大幅度转向,车辆最终驶进了水沟里,当然那时还只是通过OBD II接口物理接触实现的攻击。

对于汽车信息安全从业人员来说,这也许只是一个老掉牙的信息安全事件,但那的确开启了汽车信息安全的新篇章。五年之后的今天,汽车信息安全依然是个前沿的话题,新兴的行业依然人才紧缺,国内市场上还处于咨询问路的阶段,标准法规还在完善,从国外引入的方法论三三两两,也还没有形成体系化的套路指导OEM信息安全工作该如何开展。

行业草创之初,对于大家来说也是个机会。此时在这条路上,虽然路况暂时不佳,但是竞争者少,人才紧缺,此时加入这个队伍,也还有时间深入研究和探讨,动作及时的话还是有首发优势的。

在行业不成熟的情况下,我们总是被各种朋友圈转发的观点轰炸,对各类咨询机构出具的调研报告,各单位联合编制的白皮书趋之若鹜,当然那也是专业人士努力耕作的结果,它们对于信息安全未来发展趋势,以及该领域的重点发展方向,给出了很多高屋建瓴的建议,但对于真正脚踏实地想做点事,想深入研究汽车信息安全的技术人员来说,那些总归解决不了底层的逻辑问题。

二

汽车信息安全到底包括哪些内容?

谈到这个问题时,脑海里很自然的涌出了跷跷板模型,如下图所示。

对于汽车信息安全行业从业人员来说,汽车是主体,这点是毫无疑问。说白了,你至少得懂车,熟悉整车开发流程,对信息安全流程就不会太为难,了解基础的电子电气架构之后,才有了进一步分析的技术基础,做进一步的部件级的安全分析。目前稍微高级的智能网联汽车控制器差不多接近150个,诸多开发供应商在保证功能正常的情况下,功能实现的软件又各有不同。控制器之间各种通信交互,相对复杂,这对于传统信息安全的人来说也就有了门槛。

借用军事术语描述,攻击方被称为“红队”,而防御方则被称为“蓝队”,红方除了非法的黑客之外,还有很多安全研究员,也就应了题记,开玩笑的意味,你不说本来没啥事,现在专门有人研究,没问题都要整出点问题,安全研究员专业挖汽车漏洞只是漏洞信息来源之一,也可以通过各种内外部的情报收集,获取响应漏洞信息,然后构成蓝队作为守方的研发基础,当然这也是应急响应信息收集的一部分。

这里不得不提红方和蓝方之间的经济关系上本质是不公平的,作为OEM的蓝方为了车辆的防御需要越来越多的努力和投资,信息安全工程加班加点整理出来的解决方案,最终耗了高额成本落实到产品之后,而红方只要需要相对较少的工具,就能解决掉OEM长期的努力成果。辛辛苦苦建立的沙雕,可能黑客只需要一脚就毁了,这也是安全问题的困境。如果没有标准法规驱使,谁会主动拥抱这种投入与产出不成正比的工作呢?

三

汽车有哪些值得关注的点?

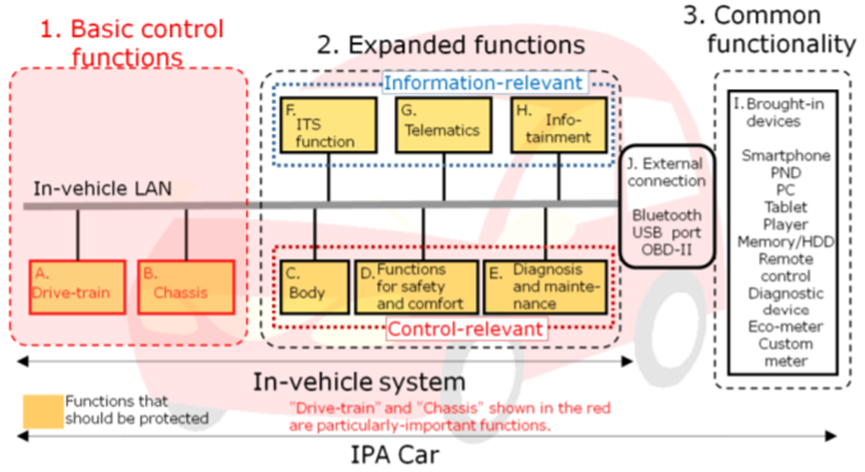

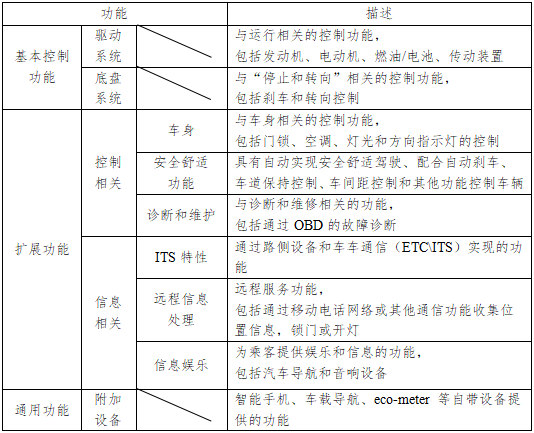

言归正传,跷跷板模型只是个人感性的认识,但对于车辆的功能模型,在2013年的日本IPA出具的车辆模型如下图,尽管七年过去了,但也还是有参考价值。

稍微整理了下,我们可以看到IPA车辆模型的功能分类。

不管怎么样,基本都可以分为三个部分,车内,车外,此外就是安全管理方面。

对于车辆本身,我们要了解基础的电子电气架构,或者叫汽车车载网络总线架构,类型上分传统分布式架构,混合式架构,中央计算式架构,基于五大区块域的汽车架构,网络拓扑只是架构很小的一部分,如果想了解更多可以看看《谈谈EEA-电子电气架构》。

此外我们要了解基础的车载网络技术,比如CAN总线, MOST, FlexRay,车载以太网,当然对于网联汽车而言,还需要对无线通信,比如车载蓝牙BLE,进场通讯NFC, UWB等等通信方式有所了解,基本就是连通各控制器的血管。

最后再重点关注车辆最容易遭到攻击的系统,车载娱乐系统,现在智能网联技术体现的重要载体,门禁系统也就是传统的钥匙防盗,到现在的PEPS功能导致的信号拦截实现的攻击,最后是OBD II容易作为物理连接的入口遭到攻击。

对于汽车本身的了解谈起来是轻松的,但真正要深入到技术细节,对于一般的汽车电子电器工程师来说,从小白到正常进行技术对话大概也要三到五年的时间,但是从事汽车信息安全工作人来说,可能不需要那么的深入,毕竟还有很多信息安全的知识需要了解。

聊完汽车本身,我们再来聊聊蓝方的工作,就是如何防御威胁,应对可能的风险,那我们还是从两方面来说说,首先是方法论,然后是技术底层逻辑。

四

汽车信息安全的方法论有哪些?

汽车信息安全方法论,更多是基于全生命周期的信息安全流程,然后结合各阶段的信息安全工作需求,结合特定的信息安全方法论,展开相应的信息安全活动。目前方法论相对比较有指导意义的也就是ISO 21434了。比如概念阶段是为了明确信息安全技术需求,此时你得知道如何确定信息安全的资产,在前文《技术文章l 关于汽车的资产定义》中有谈多大致的逻辑。

顺着思路下来,应该是谈论威胁分析及风险评估了,这里面可能涉及到EVITA项目,HEAVENS方法和STRIDE模型,ATA等等常规的做法,如果想参考具体的方法论,学习了解ISO 21434之外,还可以适当了解ISO 26262,里面有些逻辑是相似的。当然还有软件开发,漏洞管理,应急响应之类的内容,那些如果离车辆本身稍微远点的话,那么传统信息安全就很有优势的,因为互联网信息安全领域已经有了相当的沉淀。

聊完汽车信息安全方法论之后,对于基本汽车信息安全概念和逻辑也就有了认识,但是知道了那么多道理,再往下探,谈点技术核心又开始有点蒙了,如果希望系统的学习的话,此时我觉得暂时还不必着急在那些应用场景上下功夫,而是回到汽车信息安全的底层逻辑入手,比如密码学。

听到密码学,可能觉得会高大上,涉及到一堆数学算法。还是回到基础逻辑,我们可以从密码学基本的常识和概念入手,放心吧,大多数人都属于应用层级,而非研究层级,所以适当了解框架就可以了,这里推荐结城浩写的《图解密码技术》,浅显易懂又比较全面,读完你会对称密钥,非对称密钥,哈希函数,消息认证码,数字签名与证书,传输协议等等信息安全常用的概念就有了解,然后再看其他文档中涉及到的信息安全相关的知识就会倍感亲切。

当然除了密码学之外,对于身份认证安全和安全协议,密钥管理系统方面,也需要适当了解,由于篇幅所限,在此就不展开了,之前有同事说汽车信息安全太复杂了,可能不是信息安全本身太复杂,而是说汽车牵涉面太广,每个环节都需要考虑,此外还有信息安全本身的逻辑,这也就导致目前行业很难批量出现信息安全大佬的局面。

五

汽车信息安全还有哪些内容?

有了这些基础知识之外,在深入到技术本身,对应具体的信息安全解决方案,比如安全网关产品,再比如安全芯片的机制等等,理论上来说,这些安全技术的需求都取决于前期的技术需求。现在国内的行情是提出像样的技术需求,而一些专业的TIRE1都属于外资比如博世,大陆,安波福之类的,他们都是基于需求做产品,也很难说出几套方案让OEM做选择题,因为正确的大概方式都是基于资产定义和威胁分析及风险评估得到的初步的技术需求,然后不断细化,到软件代码和芯片级。

前面也提到了,目前行业处于草创之初,市场爆发可能在未来三到五年,才能大面积铺开走向成熟,那么此时跟踪相应的标准法规就显得很重要的,标准法规也是我们的一部分,等到后面机会成熟了,我们再细细的聊相关的标准内容。

六

总结

汽车信息安全涉及的面太广,每个小小的技术话题都可能让我陷进去无法自拔,此时总是不断的问自己,我们在哪里?要去往何处?又该如何到达?此时从上帝视角翻看基础的常识和理论,绘制好我们的地图,也只有这样才能在不同的知识点之间建立联系,然后再深入学习也就不会太盲目。

以此,也算是摆正了自己的位置,在新兴的技术领域,在汽车信息安全方面,我们还是要保持谦卑之心,耐心的学习提升,然后尽力的分享给大家,希望能够对大家有所帮助。

END

- 用户评论